Une nouvelle arnaque en ligne prétend avoir la preuve que votre conjoint vous trompe

Cette dernière arnaque de sextorsion utilise même le vrai nom de votre femme ou de votre mari « infidèle ».

Vous avez probablement déjà été confronté à une arnaque à la sextorsion en ligne.

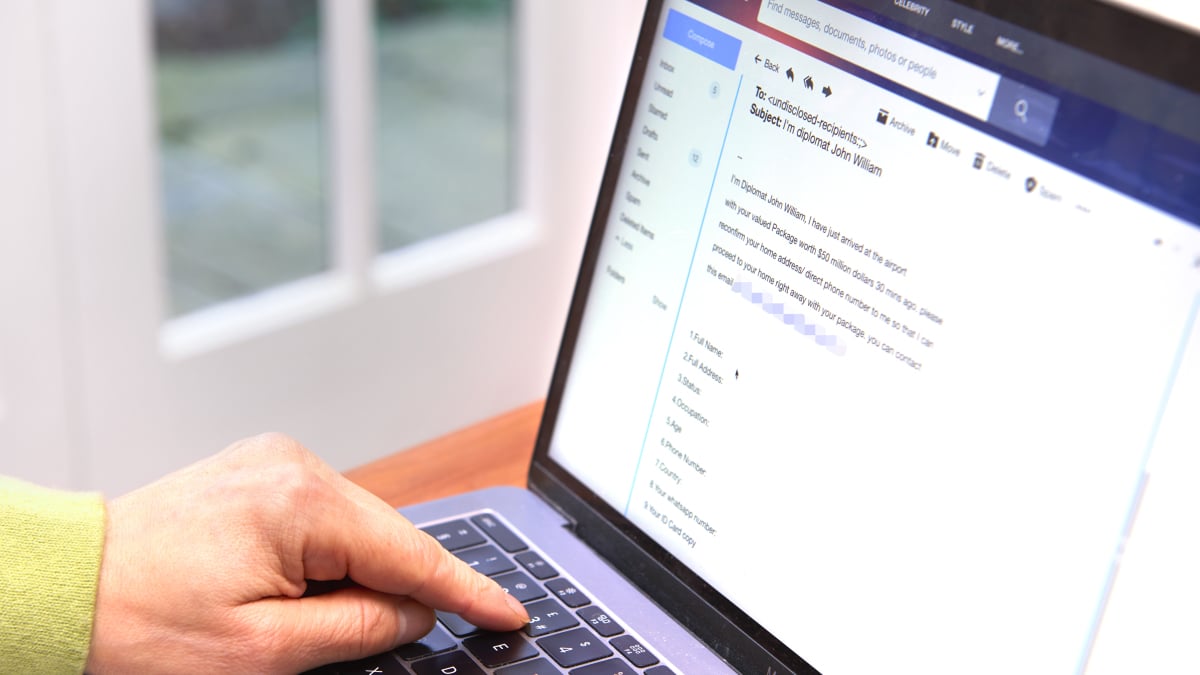

Un e-mail apparaît dans votre boîte de réception, l'expéditeur prétendant avoir obtenu vos photos ou vidéos indiscrètes, telles que des photos de nu ou des vidéos de sexe. Moyennant une somme d'argent, il propose de garder le contenu privé. Mais, si vous ne cédez pas à son chantage, il menace de rendre les photos publiques et de les envoyer à vos amis et à vos proches.

Bien que ce modèle soit bien connu, les escrocs continuent de l'utiliser sur le Web, ce qui signifie qu'ils rencontrent toujours du succès. Mais l'efficacité de ce stratagème commence peut-être à diminuer à mesure que de nouvelles escroqueries de sextorsion commencent à se déployer.

La dernière version de cette arnaque de sextorsion a un tout nouveau truc : prouver que votre conjoint vous trompe. Ils utilisent même leur vrai nom dans l'arnaque.

L'arnaque de la sextorsion au conjoint infidèle

L’une des premières mentions publiques de cette nouvelle arnaque de sextorsion s’est produite sur Reddit le mois dernier.

L'utilisateur de Reddit Extension-Bunch9277 a publié une capture d'écran d'un e-mail qu'il a reçu dans le subreddit r/Scams. Dans l'e-mail (adressé au partenaire d'Extension-Bunch9277), l'escroc utilise le vrai nom de l'utilisateur de Reddit dans l'introduction de l'e-mail, puis utilise le vrai nom de son conjoint. L'utilisateur de Reddit a expliqué que l'escroc avait même inclus un deuxième nom de famille qu'il « utilisait à peine ».

L'e-mail prétend contenir la preuve que le conjoint du destinataire les trompe et propose de donner à l'utilisateur un accès complet à cette prétendue preuve sur un site Web lié. L'utilisateur de Reddit n'a pas cliqué sur le lien, bien qu'un utilisateur qui a répondu ait posté quelques jours plus tard qu'il l'avait fait. L'e-mail de l'expéditeur semble usurper une adresse e-mail liée à 3Bigs, une société légitime de données médicales.

Dans les commentaires de la publication Reddit, d’autres utilisateurs de Reddit signalent avoir récemment reçu ces e-mails. Certains ont indiqué qu’ils les avaient reçus alors qu’ils venaient de se marier. Les utilisateurs ont également indiqué que l’escroc avait accès non seulement aux noms qu’ils utilisaient en public, mais également à leurs noms de jeune fille.

La publication sur Reddit a été remarquée pour la première fois par le site d'information sur la cybersécurité Bleeping Computer.

Il s'agit manifestement d'une arnaque, une version actualisée du stratagème classique de sextorsion mentionné ci-dessus. Cependant, on ne sait pas exactement comment cette version particulière de l'arnaque se déroule lorsqu'un utilisateur tombe dans le piège. L'utilisateur de Reddit qui a déclaré avoir cliqué sur le lien a déclaré avoir été redirigé vers la page de connexion d'un site Web. Il n'a pas continué à partir de là. Il est possible que l'arnaque implique une demande de paiement pour recevoir les données supposées. Il est également possible que les liens mènent à un téléchargement pour la cible, qui installe inévitablement un logiciel malveillant sur son ordinateur.

Plusieurs utilisateurs de Reddit ont partagé sur le fil de discussion qu'ils avaient récemment utilisé la plateforme de planification de mariage The Knot. Cependant, on ne sait pas s'il existe un lien entre le service et l'arnaque. Il est également possible que les escrocs utilisent des sites Web publics de vérification des antécédents pour obtenir ces informations. Le mois dernier, Indigo Buzz a signalé une violation massive de données au sein de la société de vérification des antécédents National Public Data, qui a divulgué des données sensibles sur 2,9 milliards de personnes.

Plus tôt cette semaine, Indigo Buzz a fait état d'une nouvelle arnaque de sextorsion, signalée pour la première fois par 404 Media. Cette version de l'arnaque utilise des images de l'adresse du domicile de la cible, probablement extraites de services comme Google Maps, pour menacer les gens et les forcer à payer une rançon.

Les lecteurs de Indigo Buzz qui reçoivent ces e-mails frauduleux doivent pas Cliquez sur les liens inclus dans le message.